Lessons Learnt from WannaCry (1): Cyber Security is not Simply Employing Firewall? (Chinese Version Only)

日期 : 2017年7月19日

機構 : 思科系統(香港)有限公司

作者 : 思科香港、澳門及台灣區技術總監伍偉強

近期WannaCry成為網絡保安界焦點,這個肆虐全球電腦用戶的勒索軟件,跟一般勒索軟件不同,它並非使用網釣電郵(Phishing)散播病毒,而是在全無人手干預的情況下,自動掃描被攻擊電腦所連接的網絡上是否存在微軟視窗的一個SMB漏洞。雖然這個漏洞已在微軟一個早在三月發佈的安全公告中被修復,然而大部分「中招」是沒有定期更新系統的用戶,甚至是已不再受支援的操作系統。而且,WannaCry的傳播機制,正是利用了一個由美國國家安全局(NSA)洩漏出的攻擊工具來製造,讓其在短短數天時間,已在全球逾150個地區策動攻擊,逾20萬個用戶電腦「中招」 。

當商業及公共機構面對新型威脅,只是安裝新一代防火牆並不足夠應付;而是需要一個整合及自動化的網絡保安架構,配合完善的網絡保安情報系統,才能多層面地阻擋日益嚴峻的網絡攻擊。而且,商業及公共機構必須把注意力延伸至整個攻擊週期,除了在攻擊前阻擋入侵外,還需要在受到攻擊時能夠即時偵測威脅,及事後能即時確定被入侵的範團,並隨之修復被攻擊的系統。

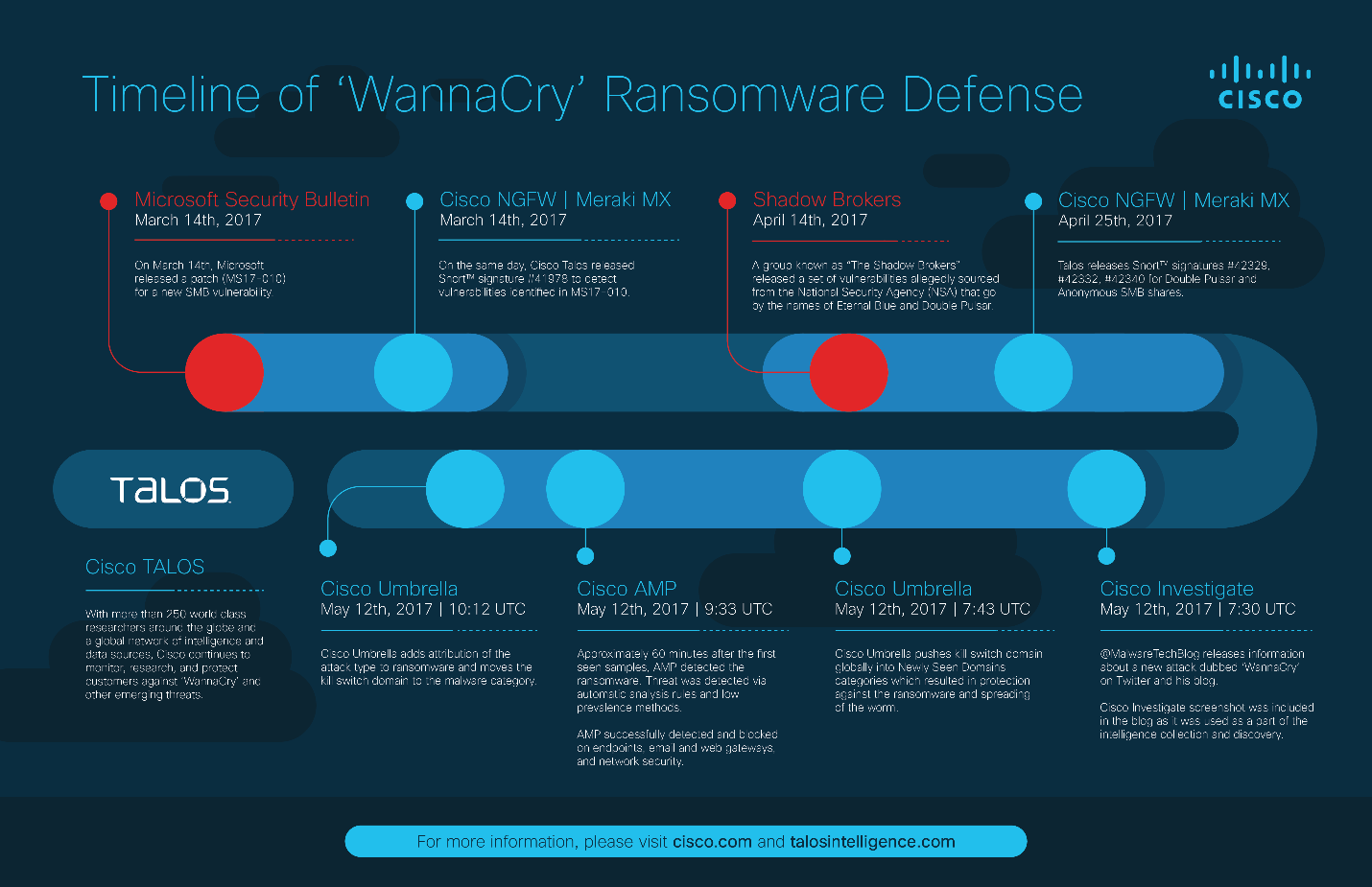

例如當WannaCry於5月12日爆發時,一些雲端保安的操作平台已經在十數分鐘的短時間內把WannaCry的kill switch域名加入「偵測域名名單」中,更在數小時後列入「惡意程式」類型,阻止所有用戶連到該域名。此外,一些進階惡意軟件防護方案,在取得勒索軟件樣本後,經過沙箱模擬及自動分析後以判定其為一惡意程式,立刻阻擋它入侵商業及公共機構用戶的終端、電郵、網絡閘道等。WannaCry爆發當日,某一威脅情報團隊發佈了網誌文章,深度分析WannaCry勒索軟件的特性,並一直持續監控全球網絡,提供情報以保護商業及公共機構客戶免受WannaCry或其他威脅的攻擊。下圖說明了坊間的資訊保安方案以偵測和應對「WannaCry」勒索軟件的事件簿。

(圖片來源:思科香港)