一封電郵令旅行相、BB相全部「被加密」?

日期 : 2016年4月19日

機構 : 香港專業資訊保安協會 (PISA)

作者 : 范健文

近日病毒界的熱門話題非加密勒索軟件(Ransomware)莫屬。它除了能無聲無息地加密個人電腦中的檔案,更可以順藤摸瓜潛入共用伺服器,加密封鎖整個公司,甚至公營機構的檔案。外國已揭發部分醫療機構因被Ransomware封鎖病人檔案,導致日常運作及救援服務癱瘓;而本港多間學校、中小企亦屢屢傳出被Ransomware入侵的個案,情況令人擔憂。更重要的是,Ransomware操作者更是不論對象、只向錢看的「不法商人」。因此身為一般家庭用戶的你也不能掉以輕心,不然隨時可能因一封電郵而失去電腦中的珍貴檔案。

什麼是Ransomware?

Ransomware主要透過釣魚電郵感染電腦,將用戶電腦的檔案及內聯網檔案加密,並要求用戶支付贖金來換取解密密鑰。釣魚電郵會載有壓縮檔案附件 (zip 檔案)-甚至一般文檔(doc檔案),內裡包含一個偽造 PDF 文件的執行檔、Java Script檔案或.exe執行檔。當用戶打開這個執行檔案,電腦便會受到感染。加密後,惡意程式會把加密密鑰回傳到指令及控制伺服器 (C2 server),並在受感染的電腦留下勒索訊息,要求用戶支付指定金額的比特幣 (BitCoin),以換取解密密鑰,否則唯一的解密密鑰將被刪除。(資料來源:香港電腦保安事故協調中心)

如何得知電腦已被Ransomware入侵?

Ransomware的害處

金錢:

非正式調查發現有29%的人認為只要低於美金$400就會願意付錢;高於$800也有3%人願意繳交。保安公司的調查也發現有3%人願意付錢。

時間:

備份和洗機也需要花費技術人員的時間和人手,有公司訪問了300個IT從業員,發現有72%需要兩日或以上的時間修復系統。

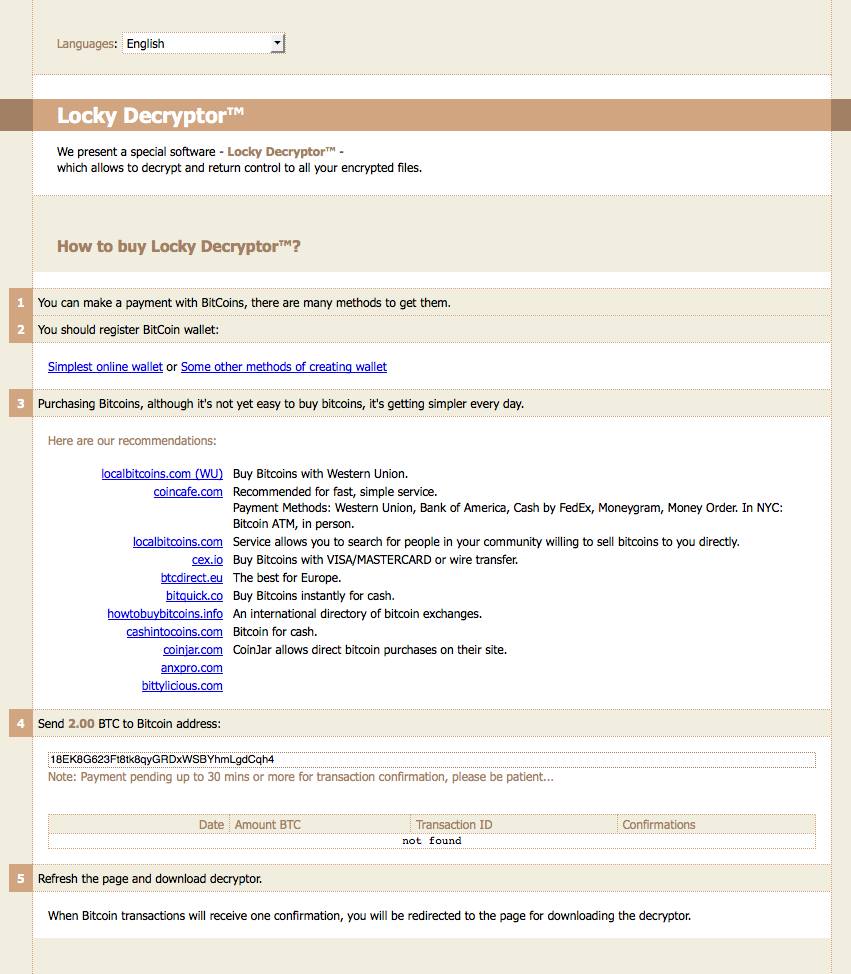

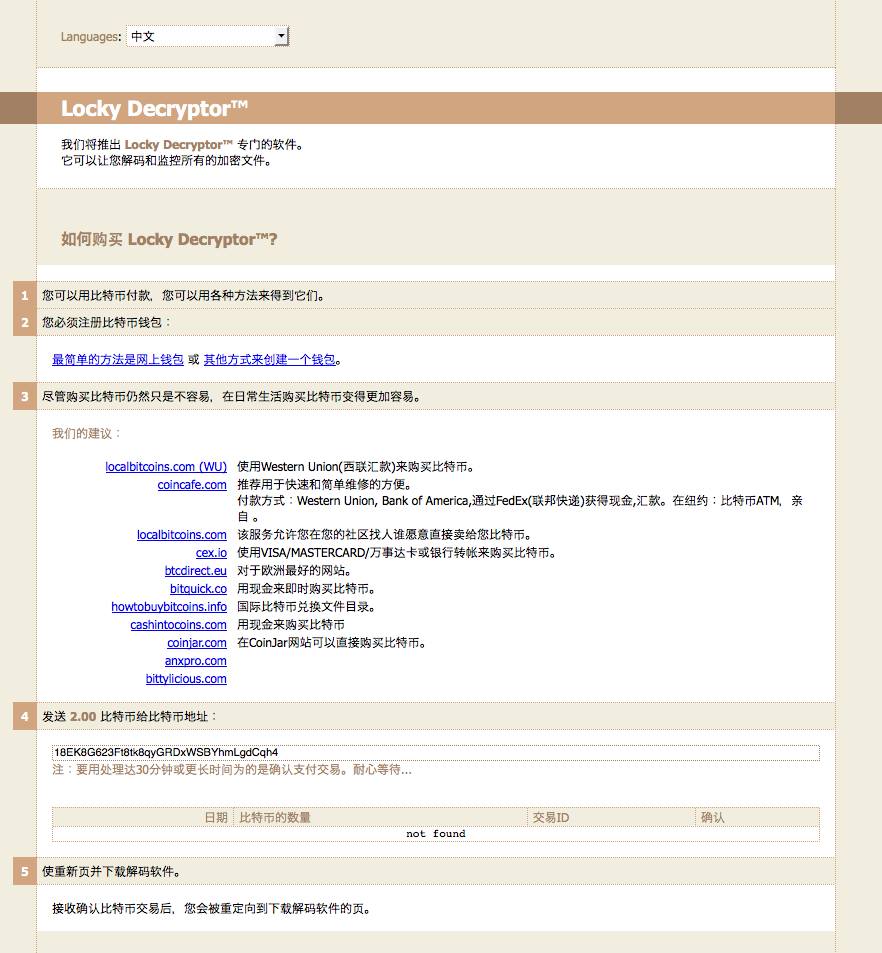

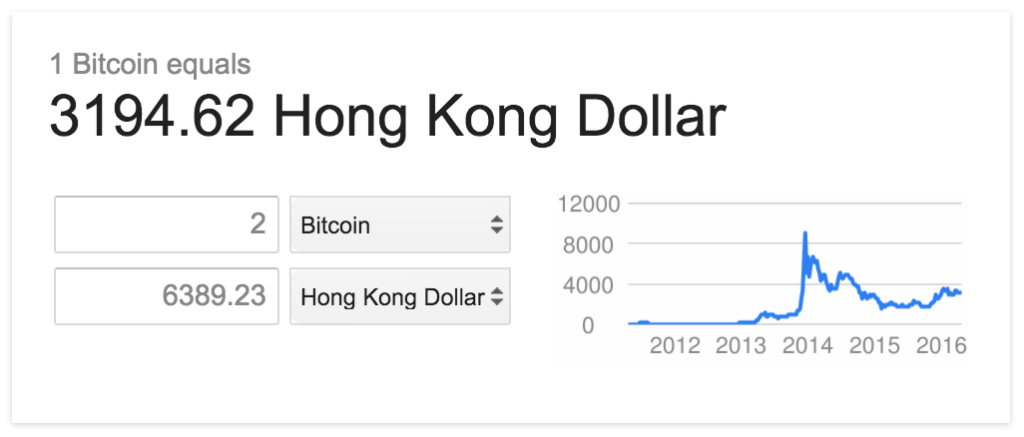

不幸被Locky襲擊後,你會收到一則訊息,要求你繳付2枚Bitcoin購買解密密碼(圖片由UDomain提供)

Locky設有簡體中文(及其他多種語言)介面,十分「體貼」大中華客戶的需要。(圖片由UDomain提供)

2枚Bitcoin的市價接近$ 6500港元,足夠你買兩台新電腦,況且惡徒不一定「一手交錢一手交貨」,因此千萬不要助長惡徒犯案。

Ransomware入侵電腦後,用家還能使用電腦嗎?

部分Ransomware的軟件(如Locky)只會加密檔案,用家仍然可以使用作業系統,也可以正常上網(畢竟要繳付贖金)、使用其他軟件:「因為他們的目的是為錢,要求的價錢也不算太高。(約為$2-4 Bitcoin)受害者可能會覺得不算昂貴,便會考慮繳付。」被加密的檔案包括文檔、Excel和資料夾等,因此你的功課草稿、旅行照片、珍藏片集通通不能幸免。不同駭客以盜取資料、破壞系統為目的,Ransomware的操作者目的只為求財,受害者還能使用電腦的部分功能。不過2016年3月下旬,德國出現一種名為Petya的新Ransomware,會加密電腦的Master Boot Record,令受害者未能開啟電腦。雖然已有當地資訊保安公司找出解決方法,但Ransomware在數天內可以有不同變種,大家還是需要保證警覺。

影片: The Petya Ransomware - A Master Boot Record Infection (只提供英文版本)

https://youtu.be/3Ixtt8LVpTk(影片來源:BleepingComputer)

Ransomware與一般惡意程式的不同之處

相比一般電腦病毒,Ransomware對用家的技術要求不高。惡徒即使不是駭客,不懂寫程式,也可以像購買服務一樣「買」到勒索軟件。供應商已經預備好勒索軟件,只待惡徒成功後再以收取服務費的方式拆帳-例如每成功勒索一個人,便收取20%服務費,過程職責分明,已成為一盤「生意」。2015年發現一隻名為Tox的勒索軟件,用家不需要認識任何電腦專門知識,它就可以代你編寫、修復整個程式,界面十分容易使用。HKCERT指,更近期的版本設有不同選項,用家甚至不需懂得使用電腦。

傳播途徑

- 電郵附件

- 瀏覽網頁:因為有些網站保安做得不夠好,被人入侵後被加入了惡意程式碼,最終可導致其他用戶只瀏覽網站,便會受感染

- 包括常用CMS系統如Wordpress,甚至學校網站

- 網頁上的廣告欄位:可能是1/20的橫額廣告,點擊後才會觸發程式運行

- 手機: 按下不明連結或下載非官方軟件

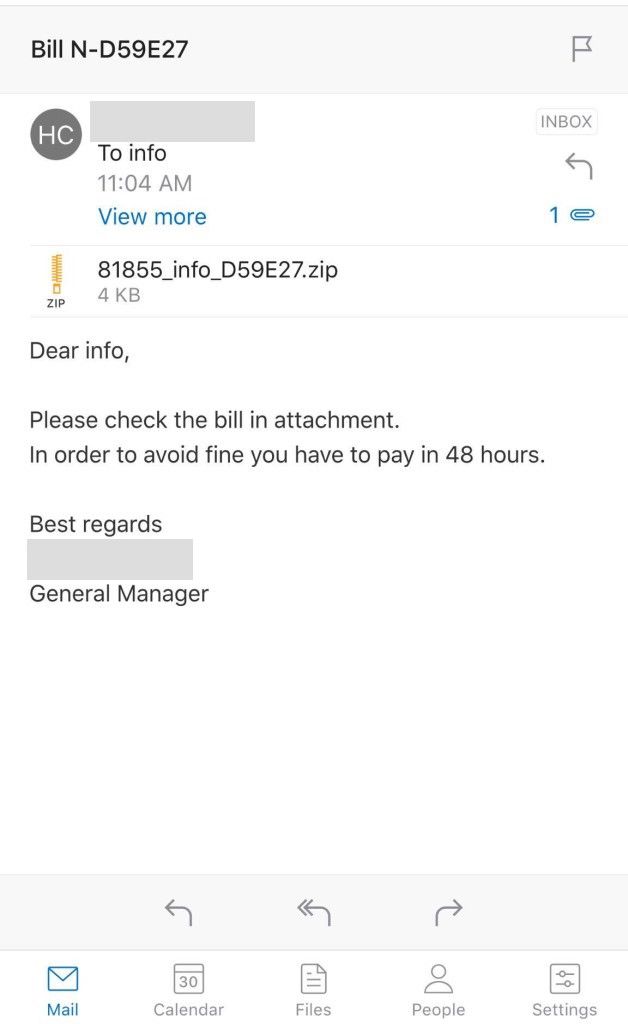

“Bill”、”Invoice”等都是Ransomware用作掩人耳目的常用字眼,因為很多人想也不想便會下載附件,查看帳單。(圖片由UDomain提供)

一般用戶為何容易受襲?

1. 專攻標題黨

正所謂「騙徒手法層出不窮」,Ransomware進化至今日,偽裝手法已經變得十分高明。Eric指,Locky會在電郵主旨(Subject)和內容部分包含”Invoice”、”Attachment”等字眼,降低會計或行政人員的警覺。

2. 扮Frd子

Ransomware會花上一點時間「研究」你的電郵收件匣,再模仿為你的同學、同事、上司或老闆,用同樣的域名傳送電郵給你,行內人稱為為Spoofing Attack,令人防不勝防。

3. 披著羊皮的狼

打開壓縮檔案附件(zip 檔案)一看,你只會看見內容為一般文檔(doc檔案)、 PDF 文件的執行檔、Java Script檔案等,外表看起來不像病毒,甚至連防毒軟件也未必能識破它的偽裝

4. 公司內有大量連線電腦

Microsoft的代表劉耀麒又解釋,假設事發地點為電腦房,惡徒入侵一部電腦後,可以得到登入用的用戶名稱及密碼(Username/Password),然後可以不停嘗試,直至找出你的「管理員」(Admin)密碼或連上後台伺服器。病毒可以不停遊走,只要有一名用戶為個人電腦和共用資料夾設定同樣的用戶名稱及密碼,也會助病毒找到封鎖全校檔案的路徑。

此外,職員設定「共用權限」(Share Permission)的時候可能貪圖方便,直接設定為 “Everyone Full Control “,令病毒蔓延得更快。

公司或個人電腦已經安裝防毒軟件/防火牆,仍不足夠嗎?

防毒軟件並非萬全之策!因為:

1. Zero-day Attack

Microsoft合約服務商Adeccoh的分析師江榮林指,若技術人員仔細查看病毒的發佈日期和製作日期,大概可以發現不少也是同一天出產和應用的軟件;有案例甚至連擔任惡意程式控制中心的域名(Domain)都是同一日創建,即惡徒在同一天內完成所有工序。由於病毒的識別碼(Signature)更新得太快,防毒防毒軟件過濾不了同一天出現,並進行攻擊的軟件,所以未能攔截。在最新3/14的樣本中,有數種Ransomware也未能掃描得到。

2. 非針對網絡伺服器的防毒軟件

網絡防毒、電郵伺服器防毒不同電腦防毒,現有防火牆未必足夠。

延伸閱讀

HKCERT:Locky Ransomware Encrypts Victim Data

UNWIRE.PRO:勒索軟件 Locky 加速散播 HKCERT 提醒四種惡意電郵標題要小心