InfoSec Tours - The Pitfalls in Cyberspace

(Chinese version only)

Duration: 26:55

InfoSec Tours - Safe Internet Surfing with Netiquette

(Chinese version only)

Duration: 29:11

InfoSec Tours - Cybersecurity Awareness and Digital Literacy in the Age of AI

(Chinese version only)

Duration: 13:21

Zero tolerance for cyberbullying

Be a smart netizen

(Chinese version only)

Duration: 00:30

InfoSec Tours - Protect yourself in the Cyberworld

(Chinese version only)

Duration: 25:33

InfoSec Tours - Safety Rules for the Cyberworld

(Chinese version only)

Duration: 21:08

InfoSec Tours - Cybersecurity and Information Literacy

(Chinese version only)

Duration: 18:26

Stay vigilant in cyberspace

Safeguard your digital identity

(Chinese version only)

Duration: 00:30

InfoSec Tours - Beware of Phishing Attacks

(Chinese version only)

Duration: 12:39

InfoSec Tours - Protect Personal Information and Privacy

(Chinese version only)

Duration: 17:33

InfoSec Tours - Protect Your Online Identity

(Chinese version only)

Duration: 11:05

真假資訊要辨清 切勿胡亂係咁Share

(Chinese version only)

Duration: 00:30

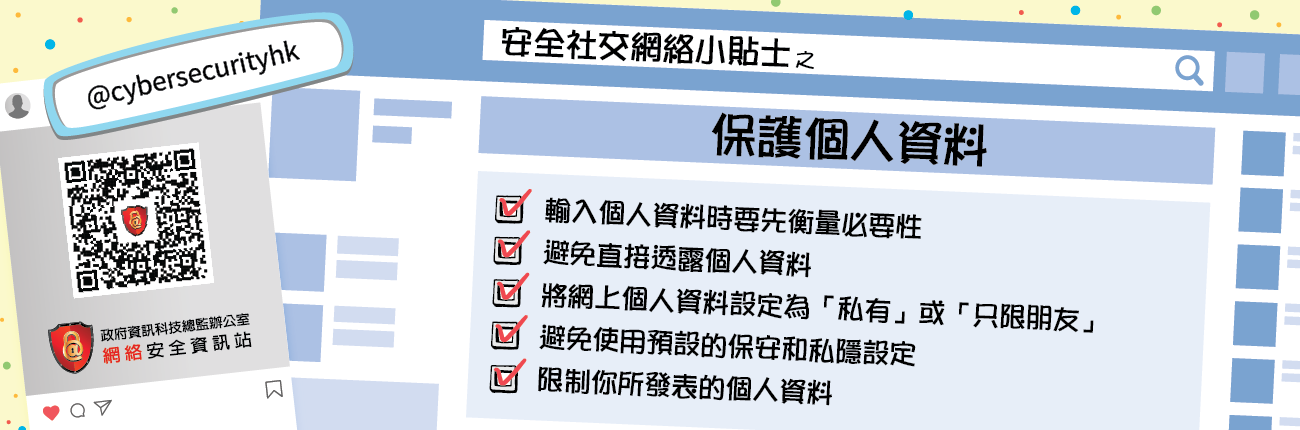

InfoSec Tours - Safe Social Networking

(Chinese version only)

Duration: 14:33

InfoSec Tours - Safe Online Shopping

(Chinese version only)

Duration: 12:51

InfoSec Tours - Internet Etiquette

(Chinese version only)

Duration: 13:44

InfoSec Tours - Beware of Email and SMS scams

(Chinese version only)

Duration: 14:52

Beware of IoT security to enjoy a safety smart living

(Chinese version only)

Duration: 2:46

Protect against phishing and malware

(Chinese version only)

Duration: 2:59

第六集

《 網罪速「逮」》• 網戀「Long D」甚艱難?

(Chinese version only)

Duration: 2:00

第五集

《 網罪速「逮」》

裸聊以假亂真 勒索時刻小心

(Chinese version only)

Duration: 2:00

第四集

《 網罪速「逮」》

避開即時通訊軟件帳號被騎劫

(Chinese version only)

Duration: 2:00

第三集

《 網罪速「逮」》

密碼不秘密?

(Chinese version only)

Duration: 2:00

第二集

《 網罪速「逮」》

拆解商業電郵騙案

(Chinese version only)

Duration: 2:00

第一集

《 網罪速「逮」》

同你擊破釣魚攻擊

(Chinese version only)

Duration: 2:00

Secure your cloud service to prevent information leakage

(Chinese version only)

Duration: 3:34

Security of remote work and video conferencing

(Chinese version only)

Duration: 3:53

Security of Remote Working

(Chinese version only)

Duration: 3:24

Use Mobile Devices Securely

(Chinese version only)

Duration: 2:12

What is phishing?

Duration: 1:01

Phishing email

Duration: 1:19

Phishing website

Duration: 1:46

![]() Protecting against DDoS attacks

Protecting against DDoS attacks

![]() How to response to DDoS attacks

How to response to DDoS attacks

![]() Seek Assistance from Related Organisations in case of DDoS blackmail

Seek Assistance from Related Organisations in case of DDoS blackmail